「Let's Analyze Some Words」の要約

marugotoyoten

ヨーテン!

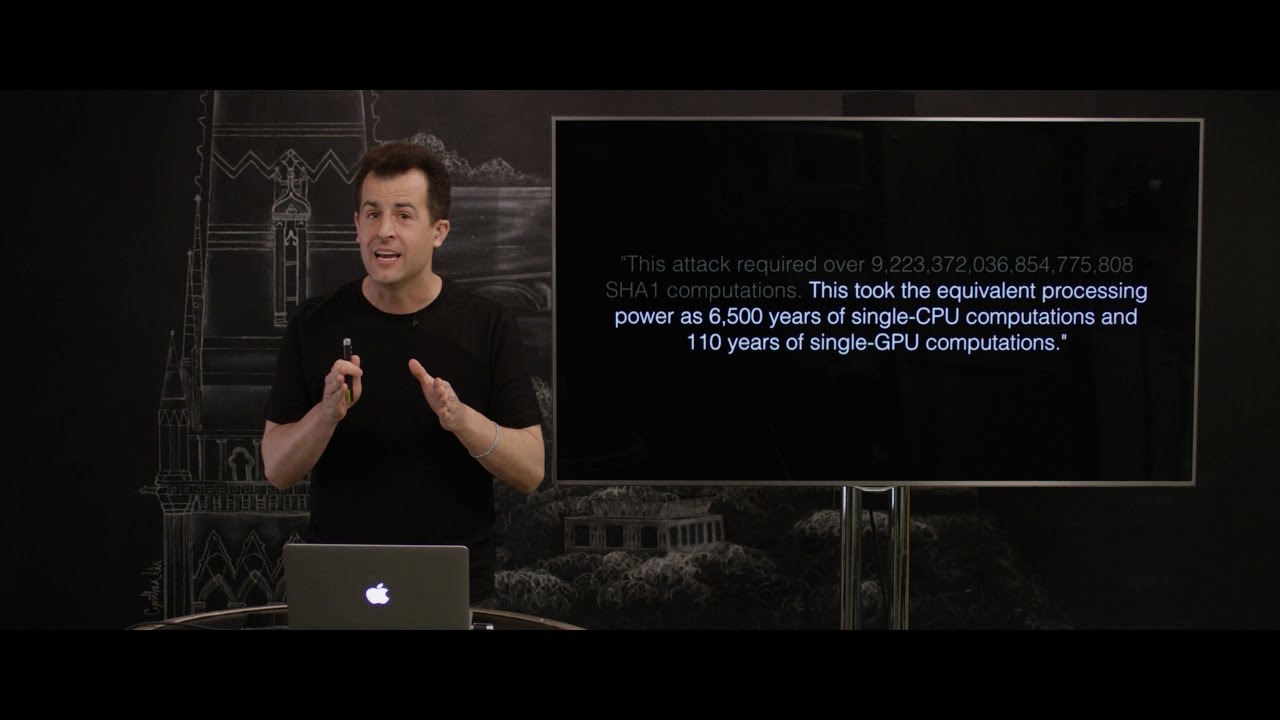

cs50のYoutube動画「SHA-1脆弱性がインターネットセキュリティに与える影響」について要点と要約をまとめました

SHA-1脆弱性とその結果

広く使用されているハッシュ関数であるSHA-1アルゴリズムは、衝突が発生する可能性があることが証明されています。つまり、異なる入力でも同じ出力が生成される可能性があります。これは、クレジットカードの詳細やパスワードなどの機密情報をハッカーが侵害するための重大な脅威となります。

SHA-1の悪用とその影響

セキュリティ研究者は、SHA-1で衝突を生成する能力を実証しています。衝突が発生する確率は非常に低いですが、この攻撃には相当な計算能力が必要です。しかし、十分なリソースを持つ犯罪組織は、SHA-1を悪用してそれに依存するシステムを侵害する可能性があります。

より安全なアルゴリズムへの移行

GoogleやMozillaなどのブラウザメーカーは、SHA-1暗号化をまだ使用しているウェブサイトに対して警告を表示することで、SHA-1脆弱性に対処するために積極的な取り組みを行っています。業界はSHA-1の代わりにより安全なアルゴリズムへの移行を進めています。

▼今回の動画

▼ライターの学び

SHA-1脆弱性について学びました。インターネットセキュリティにおいて、適切なハッシュ関数の選択は非常に重要です。

▼今日からやってみよう

今日から、自分が使用しているウェブサイトやアプリケーションがSHA-1を使用していないか確認しましょう。もしSHA-1を使用している場合は、より安全なアルゴリズムへの移行を検討しましょう。