SHA-1の分解とその影響の概要

cs50のYoutube動画「SHA-1の分解とその影響の概要」について要点と要約をまとめました

3つの要点

- 要点1

SHA-1はさまざまな応用で使用されていますが、衝突への脆弱性がセキュリティ上の懸念を引き起こしています。 - 要点2

異なる入力が同じ出力を生成すると、ハッシュ関数の完全性が損なわれます。 - 要点3

SHA-1の破壊は、より安全な代替手段への移行の必要性を示し、ブラウザメーカーや個人がデータのセキュリティを確保するために手を打つ重要性を強調しています。

要約

SHA-1とその応用の紹介

SHA-1は、デジタル証明書、ソフトウェアの更新、バックアップシステム、GITなどのバージョン管理システムなど、さまざまなコンテキストで使用されるハッシュ関数です。SHA-1は、大きなまたは重要な入力を元の入力を表す短い文字列または数値に変換するために設計されています。

SHA-1の脆弱性と移行の必要性

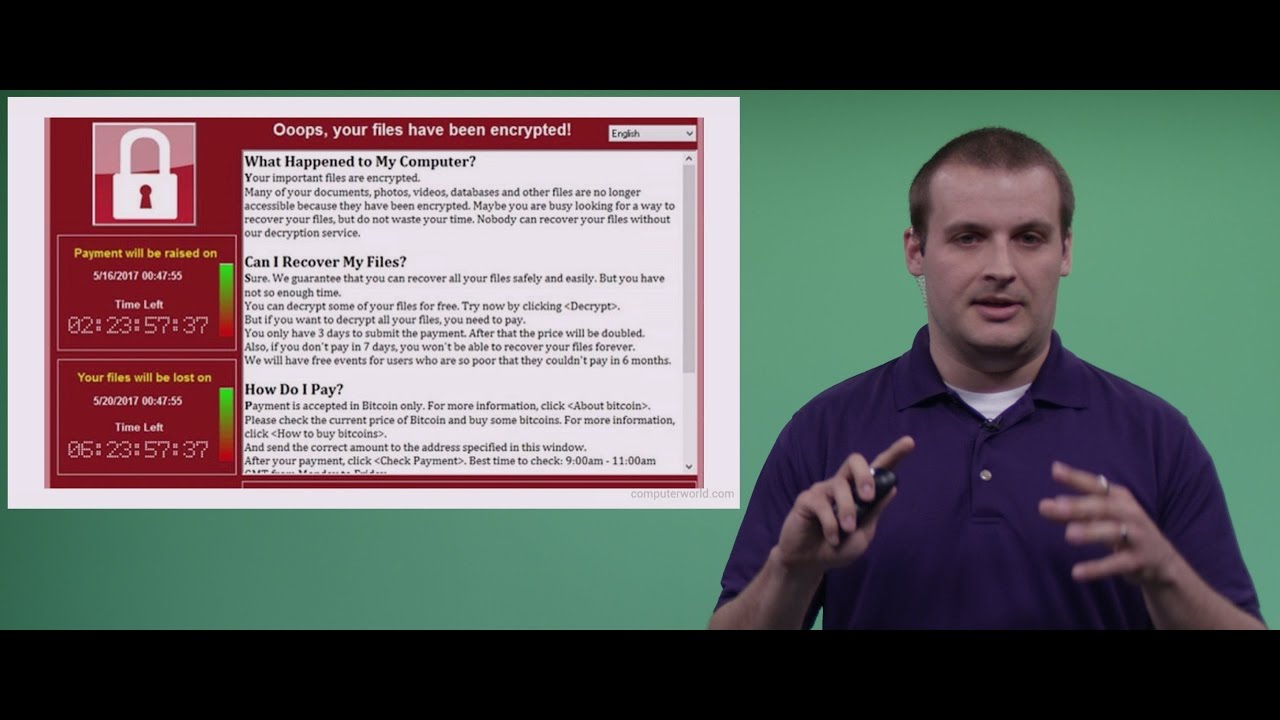

2005年、セキュリティ研究者のブルース・シュナイア氏は、SHA-1からの移行の必要性を警告しました。これは、SHA-1が衝突に対して脆弱であることを意味します。衝突は、異なる入力が同じ出力を生成する場合に発生します。SHA-1は、総当たり攻撃よりも速く衝突が発生することが示され、そのセキュリティが危険にさらされました。

ハッシュ関数の理解と衝突の問題

SHA-1などのハッシュ関数は、入力を受け取り、出力を生成します。その目的は、出力から元の入力を逆算することが不可能であることです。しかし、複数の入力が同じ出力を生成する場合には衝突が発生する可能性があります。SHA-1の衝突は起こりにくいとされていましたが、計算能力を駆使して衝突が実証されました。

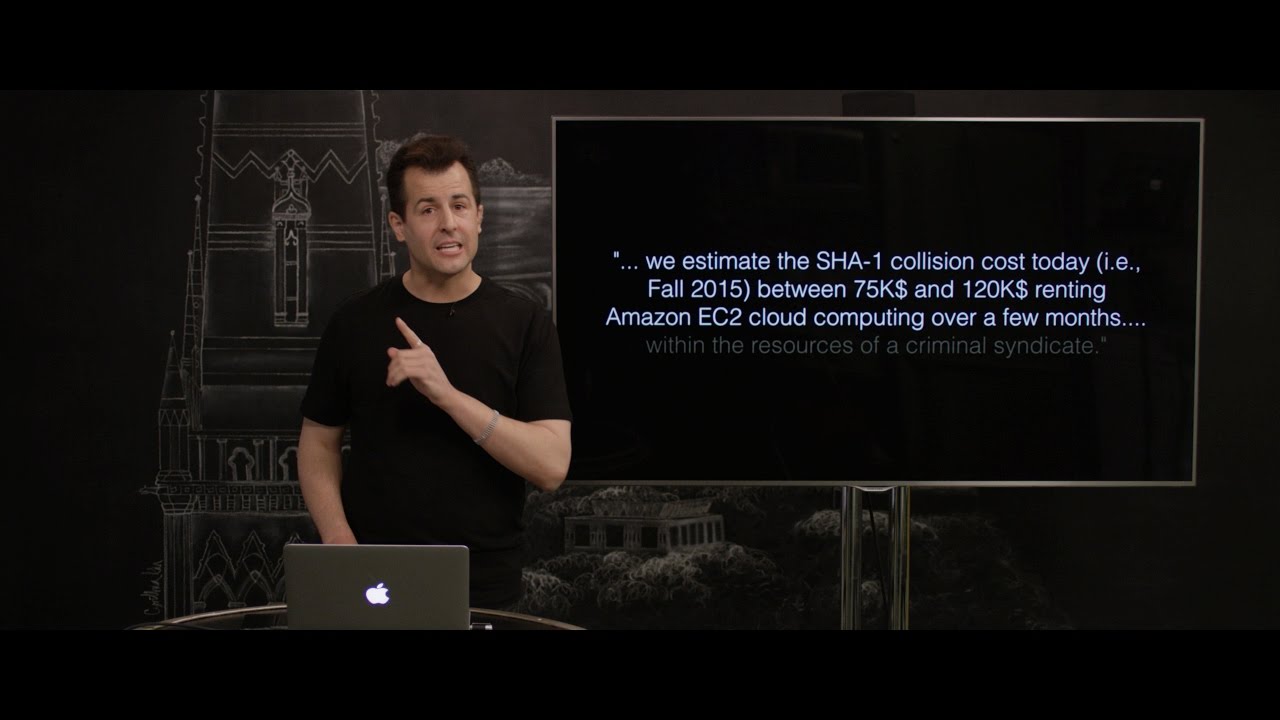

SHA-1の破壊の重要性と移行の必要性

SHA-1の破壊には膨大な計算能力が必要でしたが、それによりSHA-1に依存するシステムが犯罪組織によって侵害される可能性があることが示されました。GoogleやMozillaなどのブラウザメーカーは、弱い署名アルゴリズムについてユーザーに警告し、より安全な代替手段であるSHA-256やSHA-3への移行を促しています。

▼今回の動画

編集後記

▼ライターの学び

SHA-1の脆弱性とその影響について学びました。SHA-1はセキュリティ上のリスクを抱えていることがわかりました。

▼今日からやってみよう

今日からより安全なハッシュ関数への移行を考えてみましょう。データのセキュリティを確保するために、SHA-256やSHA-3などのより安全な代替手段を使用することができます。